ISMS-P 인증 기준: 두 판 사이의 차이

IT 위키

(새 문서: * 상위 문서: 정보보호 및 개인정보보호관리체계 인증 ISMS-P 인증기준은 '''1.관리체계 수립 및 운영'''(16개), '''2.보호대책 요구사항'''(64...) |

편집 요약 없음 |

||

| 1번째 줄: | 1번째 줄: | ||

* 상위 문서: [[정보보호 및 개인정보보호관리체계 인증]] | *상위 문서: [[정보보호 및 개인정보보호관리체계 인증]] | ||

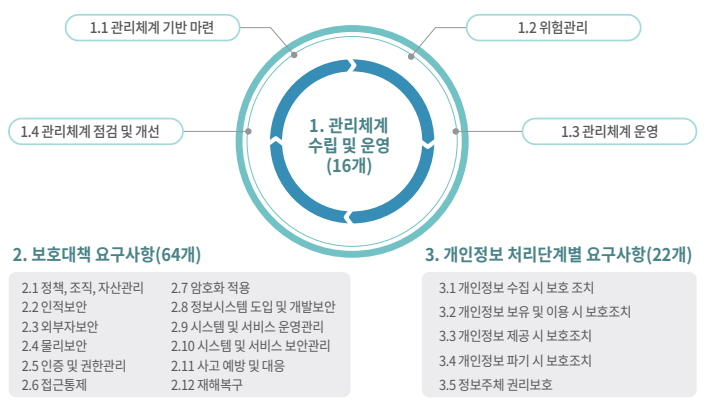

ISMS-P 인증기준은 '''1.관리체계 수립 및 운영'''(16개), '''2.보호대책 요구사항'''(64개), '''3.개인정보 처리 단계별 요구사항(22개)'''으로 구성 | ISMS-P 인증기준은 '''1.관리체계 수립 및 운영'''(16개), '''2.보호대책 요구사항'''(64개), '''3.개인정보 처리 단계별 요구사항(22개)'''으로 구성 | ||

* [[ISMS-P 인증 기준 세부 점검 항목|'''ISMS-P 인증 기준 세부 점검 항목 108개 전체 보기''']] | |||

[[파일:ISMS-P 인증 기준.png]] | [[파일:ISMS-P 인증 기준.png]] | ||

== 구성 == | ==구성== | ||

* '''관리체계 수립 및 운영''' | *'''관리체계 수립 및 운영''' | ||

** 요구사항 개수: 16개 | **요구사항 개수: 16개 | ||

** 관리체계의 메인프레임으로서 전반적인 관리체계 운영 라이프사이클을 구성 | **관리체계의 메인프레임으로서 전반적인 관리체계 운영 라이프사이클을 구성 | ||

* '''보호대책 요구사항''' | *'''보호대책 요구사항''' | ||

** 요구사항 개수: 64개 | **요구사항 개수: 64개 | ||

** 총 12개 분야에 대한 인증기준 | **총 12개 분야에 대한 인증기준 | ||

** 정책, 조직, 자산, 교육 등 관리적 부문과 개발, 접근통제, 운영·보안관리 등 물리적·기술적 부문의 보호대책에 관한 사항으로 구성 | **정책, 조직, 자산, 교육 등 관리적 부문과 개발, 접근통제, 운영·보안관리 등 물리적·기술적 부문의 보호대책에 관한 사항으로 구성 | ||

* '''개인정보 처리 단계별 요구사항''' | *'''개인정보 처리 단계별 요구사항''' | ||

** 요구사항 개수: 22개 | **요구사항 개수: 22개 | ||

** 개인정보 생명주기에 따른 보호조치 사항으로 구성 | **개인정보 생명주기에 따른 보호조치 사항으로 구성 | ||

== 인증유형에 따른 인증기준 == | ==인증유형에 따른 인증기준== | ||

ISMS, ISMS-P 인증의 구분에 따라 인증심사 시 주안점에 차이가 있으므로, 아래의 예시를 참고하여 관리체계 수립 필요 | ISMS, ISMS-P 인증의 구분에 따라 인증심사 시 주안점에 차이가 있으므로, 아래의 예시를 참고하여 관리체계 수립 필요 | ||

* 단, ISMS 인증을 취득하고자 하는 신청기관의 경우에도 개인정보보호와 관련한 법적요구사항을 준수하여 개인정보를 안전하게 관리·운영 필요 | *단, ISMS 인증을 취득하고자 하는 신청기관의 경우에도 개인정보보호와 관련한 법적요구사항을 준수하여 개인정보를 안전하게 관리·운영 필요 | ||

{| class="wikitable" | {| class="wikitable" | ||

! rowspan="2" |인증 영역 | ! rowspan="2" |인증 영역 | ||

! rowspan="2" |인증기준 | ! rowspan="2" |인증기준 | ||

! rowspan="2" |항목 수 | ! rowspan="2" |항목 수 | ||

! colspan="2" |적용 여부 | ! colspan="2" |적용 여부 | ||

|- | |- | ||

!ISMS | !ISMS | ||

!ISMS-P | !ISMS-P | ||

|- | |- | ||

! rowspan="4" |관리체계 | ! rowspan="4" |관리체계 | ||

수립 및 운영 | 수립 및 운영 | ||

|1.1 관리체계 기반마련 | |1.1 관리체계 기반마련 | ||

|6 | |6 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

|1.2 위험 관리 | |1.2 위험 관리 | ||

|4 | |4 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

|1.3 관리체계 운영 | |1.3 관리체계 운영 | ||

|3 | |3 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

|1.4 관리체계 점검 및 개선 | |1.4 관리체계 점검 및 개선 | ||

|3 | |3 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

! rowspan="12" |보호대책 | ! rowspan="12" |보호대책 | ||

요구사항 | 요구사항 | ||

|2.1 정책, 조직, 자산관리 | |2.1 정책, 조직, 자산관리 | ||

|3 | |3 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

|2.2 인적 보안 | |2.2 인적 보안 | ||

|6 | |6 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

|2.3 외부자 보안 | |2.3 외부자 보안 | ||

|4 | |4 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

|2.4 물리 보안 | |2.4 물리 보안 | ||

|7 | |7 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

|2.5 인증 및 권한 관리 | |2.5 인증 및 권한 관리 | ||

|6 | |6 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

|2.6 접근통제 | |2.6 접근통제 | ||

|7 | |7 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

|2.7 암호화 적용 | |2.7 암호화 적용 | ||

|2 | |2 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

|2.8 정보시스템 도입 및 개발보안 | |2.8 정보시스템 도입 및 개발보안 | ||

|6 | |6 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

|2.9 시스템 및 서비스 운영관리 | |2.9 시스템 및 서비스 운영관리 | ||

|7 | |7 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

|2.10 시스템 및 서비스 보안관리 | |2.10 시스템 및 서비스 보안관리 | ||

|9 | |9 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

|2.11 사고 예방 및 대응 | |2.11 사고 예방 및 대응 | ||

|5 | |5 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

|2.12 재해복구 | |2.12 재해복구 | ||

|2 | |2 | ||

|○ | |○ | ||

|○ | |○ | ||

|- | |- | ||

! rowspan="5" |개인정보 처리 | ! rowspan="5" |개인정보 처리 | ||

단계별 요구사항 | 단계별 요구사항 | ||

|3.1 개인정보 수집 시 보호조치 | |3.1 개인정보 수집 시 보호조치 | ||

|7 | |7 | ||

|<nowiki>- </nowiki> | |<nowiki>- </nowiki> | ||

|○ | |○ | ||

|- | |- | ||

|3.2 개인정보 보유 및 이용 시 보호조치 | |3.2 개인정보 보유 및 이용 시 보호조치 | ||

|5 | |5 | ||

|<nowiki>- </nowiki> | |<nowiki>- </nowiki> | ||

|○ | |○ | ||

|- | |- | ||

|3.3 개인정보 제공 시 보호조치 | |3.3 개인정보 제공 시 보호조치 | ||

|4 | |4 | ||

|<nowiki>- </nowiki> | |<nowiki>- </nowiki> | ||

|○ | |○ | ||

|- | |- | ||

|3.4 개인정보 파기 시 보호조치 | |3.4 개인정보 파기 시 보호조치 | ||

|3 | |3 | ||

|<nowiki>- </nowiki> | |<nowiki>- </nowiki> | ||

|○ | |○ | ||

|- | |- | ||

|3.5 정보주체 권리보호 | |3.5 정보주체 권리보호 | ||

|3 | |3 | ||

|<nowiki>- </nowiki> | |<nowiki>- </nowiki> | ||

|○ | |○ | ||

|- | |- | ||

! colspan="2" |합계 | ! colspan="2" |합계 | ||

|'''102''' | |'''102''' | ||

|'''80''' | |'''80''' | ||

|'''102''' | |'''102''' | ||

|} | |} | ||

== 인증의 구분에 따른 심사 주안점 차이 == | ==인증의 구분에 따른 심사 주안점 차이== | ||

{| class="wikitable" | {| class="wikitable" | ||

!항목 | !항목 | ||

!인증기준 | !인증기준 | ||

!ISMS 심사 주안점 | !ISMS 심사 주안점 | ||

!ISMS-P 심사 주안점 | !ISMS-P 심사 주안점 | ||

|- | |- | ||

2022년 6월 26일 (일) 00:47 판

- 상위 문서: 정보보호 및 개인정보보호관리체계 인증

ISMS-P 인증기준은 1.관리체계 수립 및 운영(16개), 2.보호대책 요구사항(64개), 3.개인정보 처리 단계별 요구사항(22개)으로 구성

구성

- 관리체계 수립 및 운영

- 요구사항 개수: 16개

- 관리체계의 메인프레임으로서 전반적인 관리체계 운영 라이프사이클을 구성

- 보호대책 요구사항

- 요구사항 개수: 64개

- 총 12개 분야에 대한 인증기준

- 정책, 조직, 자산, 교육 등 관리적 부문과 개발, 접근통제, 운영·보안관리 등 물리적·기술적 부문의 보호대책에 관한 사항으로 구성

- 개인정보 처리 단계별 요구사항

- 요구사항 개수: 22개

- 개인정보 생명주기에 따른 보호조치 사항으로 구성

인증유형에 따른 인증기준

ISMS, ISMS-P 인증의 구분에 따라 인증심사 시 주안점에 차이가 있으므로, 아래의 예시를 참고하여 관리체계 수립 필요

- 단, ISMS 인증을 취득하고자 하는 신청기관의 경우에도 개인정보보호와 관련한 법적요구사항을 준수하여 개인정보를 안전하게 관리·운영 필요

| 인증 영역 | 인증기준 | 항목 수 | 적용 여부 | |

|---|---|---|---|---|

| ISMS | ISMS-P | |||

| 관리체계

수립 및 운영 |

1.1 관리체계 기반마련 | 6 | ○ | ○ |

| 1.2 위험 관리 | 4 | ○ | ○ | |

| 1.3 관리체계 운영 | 3 | ○ | ○ | |

| 1.4 관리체계 점검 및 개선 | 3 | ○ | ○ | |

| 보호대책

요구사항 |

2.1 정책, 조직, 자산관리 | 3 | ○ | ○ |

| 2.2 인적 보안 | 6 | ○ | ○ | |

| 2.3 외부자 보안 | 4 | ○ | ○ | |

| 2.4 물리 보안 | 7 | ○ | ○ | |

| 2.5 인증 및 권한 관리 | 6 | ○ | ○ | |

| 2.6 접근통제 | 7 | ○ | ○ | |

| 2.7 암호화 적용 | 2 | ○ | ○ | |

| 2.8 정보시스템 도입 및 개발보안 | 6 | ○ | ○ | |

| 2.9 시스템 및 서비스 운영관리 | 7 | ○ | ○ | |

| 2.10 시스템 및 서비스 보안관리 | 9 | ○ | ○ | |

| 2.11 사고 예방 및 대응 | 5 | ○ | ○ | |

| 2.12 재해복구 | 2 | ○ | ○ | |

| 개인정보 처리

단계별 요구사항 |

3.1 개인정보 수집 시 보호조치 | 7 | - | ○ |

| 3.2 개인정보 보유 및 이용 시 보호조치 | 5 | - | ○ | |

| 3.3 개인정보 제공 시 보호조치 | 4 | - | ○ | |

| 3.4 개인정보 파기 시 보호조치 | 3 | - | ○ | |

| 3.5 정보주체 권리보호 | 3 | - | ○ | |

| 합계 | 102 | 80 | 102 | |

인증의 구분에 따른 심사 주안점 차이

| 항목 | 인증기준 | ISMS 심사 주안점 | ISMS-P 심사 주안점 |

|---|---|---|---|

| 1.1.2 최고 책임자 지정 | 최고경영자는 정보보호 업무를 총괄하는 정보보호 최고책임자와 개인정보보호 업무를 총괄하는 개인 정보보호책임자를 예산·인력 등 자원을 할당할 수 있는 임원급으로 지정하여야 한다. | 정보보호 최고책임자 지정에 대해 확인 | 정보보호 최고책임자, 개인정보보호 책임자 지정에 대해 확인 |

| 1.1.3 조직 구성 | 최고경영자는 정보보호와 개인정보보호의 효과적 구현을 위한 실무조직, 조직 전반의 정보보호와 개인정보보호 관련 주요 사항을 검토 및 의결할 수 있는 위원회, 전사적 보호활동을 위한 부서별 정보보호와 개인정보보호 담당자로 구성된 협의체를 구성하여 운영하여야 한다. | 정보보호 관련 조직 구성 및 운영 현황에 대해 확인 | 정보보호와 개인정보보호 관련 조직 구성 및 운영 현황에 대해 확인 |

| 1.2.1 정보자산 식별 | 조직의 업무특성에 따라 정보자산 분류 기준을 수립하여 관리체계 범위 내 모든 정보자산을 식별·분류하고, 중요도를 산정한 후 그 목록을 최신으로 관리하여야 한다. | 정보자산 식별·분류의 기준 및 현황에 대해 확인 | 정보자산 식별·분류의 기준 및 현황에 대해 확인하며, 정보자산 중 개인정보 현황 및 분류기준을 필수로 확인 |

| 1.2.2 현황 및 흐름분석 | 관리체계 전 영역에 대한 정보서비스 및 개인정보 처리 현황을 분석하고 업무 절차와 흐름을 파악하여 문서화하며, 이를 주기적으로 검토하여 최신성을 유지하여야 한다. | 정보서비스의 처리에 관한 현황 및 흐름분석 | 정보서비스 및 개인정보처리에 관한 현황 및 흐름분석 |