Log4shell

IT 위키

CVE-2021-44228

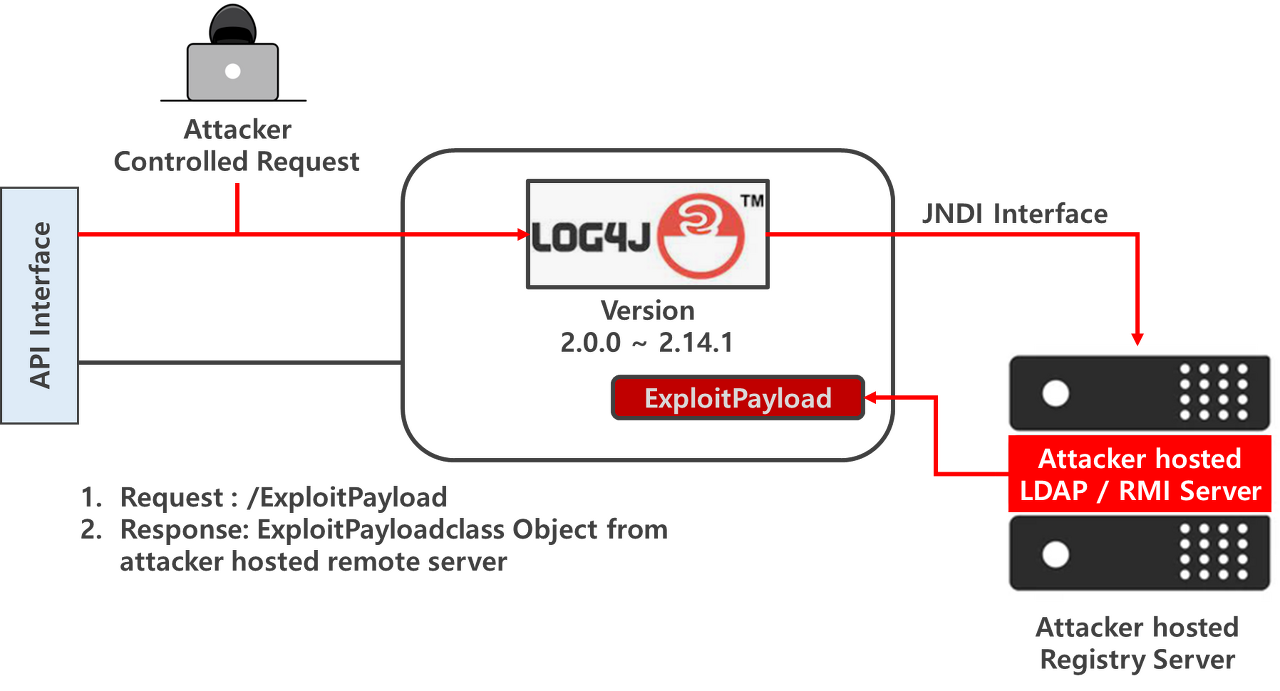

특정 버전의 Apache + Log4j 에서 모든 버전에서 대상서버의 모든 권한을 취득하여 데이터 불법 취득/삭제, 악성코드 실행 등을 가능하게 하는 원격코드 실행 취약점

Log4Shell 공격 구조[편집 | 원본 편집]

해결 방안[편집 | 원본 편집]

| 해결방안 | 버전 | 설명 |

|---|---|---|

| JndiLookup 클래스 경로 제거 | 2.0-beta9 ~ 2.10.0 | - zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class |

| 환경변수 변경 | 2.10 ~ 2.14.1 | - log4j2.formatMsgNoLookups 환경변수 true로 설정

- LOG4J_FORMAT_MSG_NO_LOOKUPS 환경변수 true로 설정 - 시스템 환경에 맞게 변경, 버전 업데이트를 권고 |

| 업데이트 | all | - 제조사의 홈페이지를 통해 최신버전(2.16.0)으로 업데이트 적용 |

(참고) 전자정부 프레임워크에 적용된 Log4j 버전[편집 | 원본 편집]

| 전자정부 프레임워크 | Log4j 적용 버전 |

|---|---|

| eGovframe 3.1 | Log4j 2.0 |

| eGovframe 3.5 | Log4j 2.1 |

| eGovframe 3.6 | Log4j 2.5 |

| eGovframe 3.7 | Log4j 2.8.2 |

| eGovframe 3.8 | Log4j 2.10.0 |

| eGovframe 3.9 | Log4j 2.11.2 |

| eGovframe 3.10 | Log4j 2.12.1 |

| eGovframe 4.0(Beta) | Log4j 2.14.0 |